Как это работает

Введите URL

Указываете адрес сайта — мы всё сделаем сами.

Мгновенный анализ

Сканер собирает заголовки, контент и метрики безопасности.

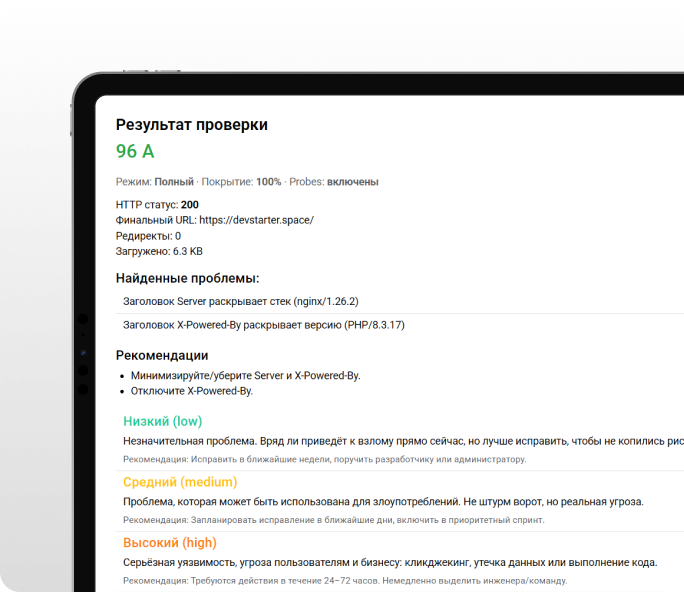

Оценка A–F

Видно, что критично, а что можно сделать позже.

Рекомендации

Пошаговые правки для разработчиков и админов.

Экспресс-анализ и полный отчёт

Экспресс-анализ выполняет расчёт на основе заголовков/контента (без probes).

Экспресс-анализ выполняет расчёт на основе заголовков/контента (без probes). Полный режим добавляет быстрые проверки чувствительных путей и повышает точность оценки рисков.

HTTPS / заголовки / CORS / cookies / балл и грейд (A–F)

Быстрый экспресс-анализ

В полном режиме — probes по чувствительным путям

Сколько стоит

Для быстрой оценки рисков

- Покрытие до ~30%

- Основные проблемы и оценка

- Подходит для первичного скрининга

Для разработки, аудита и соответствия требованиям

- 100% покрытие и дополнительные тесты

- Подробные рекомендации и приоритезация

- Сохранение в личном кабинете для сканирования без новых оплат

Что проверяет SecurePulse

SSL / HTTPS

Проверяем, что сайт работает по защищённому протоколу и включает HSTS, исключая downgrade-атаки.

- HTTPS-редирект

- HSTS: наличие и параметры

HTTP-заголовки безопасности

CSP, X-Frame-Options, Referrer-Policy, Permissions-Policy, COOP/COEP/CORP — всё, что снижает XSS и clickjacking.

- Анализ CSP (unsafe-inline/eval, слишком широкие правила)

- Наличие X-Frame-Options / frame-ancestors

Cookies

Ищем небезопасные настройки: отсутствующие Secure/HttpOnly/SameSite, опасные сочетания.

- Secure / HttpOnly / SameSite

- SameSite=None без Secure

CORS

Находим опасные конфигурации, например ACAO=* вместе с credentials=true.

- Слишком широкие методы/заголовки

- Некорректные Origins

Смешанный контент и SRI

Ищем ресурсы по http:// на HTTPS-страницах и внешние скрипты без Subresource Integrity.

- Mixed Content

- Отсутствие

integrityу внешних скриптов

Критические риски

Проверяем доступность служебных файлов и признаки заражения.

.git,.env,phpinfo.php- Майнеры и дефейс

- Несоответствие Content-Type

Совет: даже «мелкие» предупреждения — это накопление риска. Не откладывайте исправления, чтобы не кормить техдолг.

Почему это важно?

Взлом сайта — это простой путь к потерям клиентов, штрафам и репутационным рискам. 90% атак используют банальные ошибки в настройках. Все часто начинается с простых ошибок конфигурации.

Экспресс-анализ фиксирует базовые проблемы, а probes находят критичные утечки до инцидента.

Предупреждайте уязвимости до инцидента, а не после него.

Получайте технические шаги на понятном языке.

Отчёты хранятся в личном кабинете — удобно для аудита/подрядчиков.

Процесс занимает меньше минуты

Проверка

Оценка

Рекомендации

Заранее отвечаем на ваши вопросы

calculateScore(url, headers, content)— экспресс-режим: парсинг заголовков и HTML, начисление штрафов по категориям.scan(url)— полный режим: normalize → guard → rate-limit → cache → fetch → calculate → probes(+CAP) → save → cache.- Probes: быстрые запросы на чувствительные пути, результаты влияют на категорию

critical.

(url, type).| Категория | Примеры | CAP (макс. штраф) |

|---|---|---|

headers |

Отсутствие/ошибки CSP, HSTS, X-Frame-Options, Referrer/Permissions, COOP/COEP/CORP, Content-Type

mismatch, раскрытие Server/X-Powered-By |

30 |

cookie |

Нет Secure/HttpOnly, SameSite не задан,

SameSite=None без Secure |

12 |

cors |

ACAO=* + credentials=true, «звёздочки» в Allow-Methods/Headers |

12 |

mixed |

HTTP-ресурсы на HTTPS-странице (script/img/link) | 12 |

sri |

Внешние скрипты/стили без integrity (+crossorigin) |

6 |

critical |

Probes (/.git, /.env, /phpinfo.php, /config.php.bak, /wp-login.php), криптомайнинг/дефейс | 100 |

- Грейды: A ≥ 90, B ≥ 75, C ≥ 60, D ≥ 40, иначе F.

- Балльная шкала от 100, не может уйти ниже 0.

- Meta (полный режим):

{ type: \"full\", coverage: 100, probes_enabled: true, advice_level: \"detailed\", export_available: true } - Сканирование логируется; результаты доступны для экспорта.

- Timeout:

10s, Connect timeout:5s, Redirects ≤3. - Протоколы: только

HTTP/HTTPS, вкл.SSL_VERIFY. - Body cap: до

5 MB(дальше — усечение без ошибки).

- Rate-limit по хосту: не чаще одного запроса в

60s. - Кэш результатов:

60s(файловый кэш). - Probes timeout: до

4sна запрос, без фоллоу-редиректов.

primary_ip конечной точки.Проверяем наличие и содержимое:

/.git/HEAD→ шаблонref: refs/heads//.env→DB_PASSWORD|APP_ENV|DB_HOST|DB_DATABASE/phpinfo.php→<title>phpinfo()</title>/config.php.bak→ сигнатура PHP/wp-login.php→ маркеры формы (user_login/ “Lost your password”)

critical с учётом CAP.